- Accueil

- Blog

- Sécurité et Piratage

- Sécurité WordPress : Comment protéger son site web

Sécurité WordPress : Comment protéger son site web

C’est un jour qui a commencé comme tous les autres

J’arrive au bureau de Agence Web vers 9h du matin et je m’installe à mon poste avec un planning déjà en tête, mais la journée va se passer autrement… J’avais déjà une liste de TO DO assez conséquente et ma tâche la plus importante était de finir la relecture d’un article de blog assez important sur lequel j’ai déjà travaillé de nombreuses heures.

Depuis la pandémie de COVID19, nous avons décidé que, pendant le mois du ramadan, nous ferons du télétravail durant tout le mois. Donc la majorité de l’équipe travaille à distance, et la plupart sont déjà à l’œuvre sur les projets en cours. Certains depuis 6h30 du matin.

Je commence déjà par mes tâches administratives, je vérifie que les dernières prestations de service sont bien facturées et que notre système d’information est bien à jour. Puis j’attaque ma relecture de mon article de Blog.

Vers 10h, on fait une pause-café (sans café) avec toute l’équipe en visioconférence et on fait un point général sur nos priorités des prochains jours.

Une fois terminé, je reprends ma relecture… Mais pas pour longtemps…

La première alerte

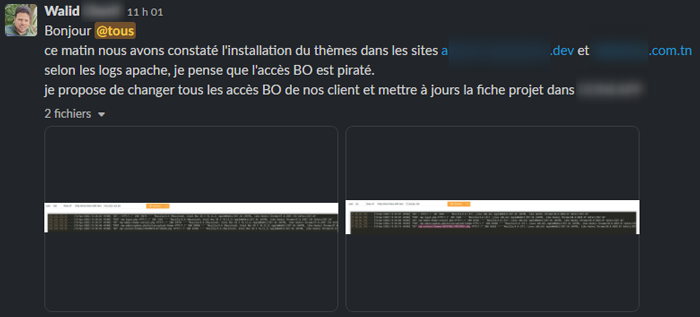

Vers 11h, notre responsable d’équipe poste ce message sur Slack:

Et il nous poste deux captures qui montrent clairement que quelqu’un s’est connecté au Backoffice des deux sites et a installé un fichier PHP en utilisant l’installeur de Thèmes.

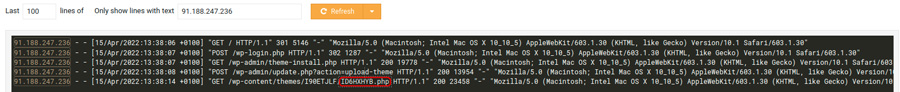

Premier exemple :

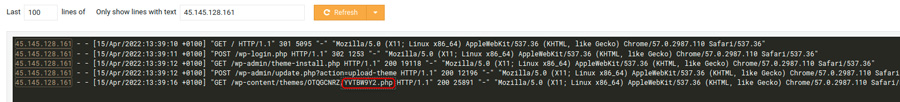

Deuxième exemple :

On y voit donc qu’il se connecte au backoffice, ouvre le formulaire d’installation d’un thème, puis enregistre un nouveau thème qui contient un fichier PHP.

Les fichiers ont été enregistrés le même jour, à peu près au même moment, avec des adresses IP différentes, ils ont le même contenu, mais des noms de fichiers différents.

Le plus étrange, c’est que l’un des sites est une version préprod (version de test/dev) qui est installée sur notre serveur local (accessible depuis internet).

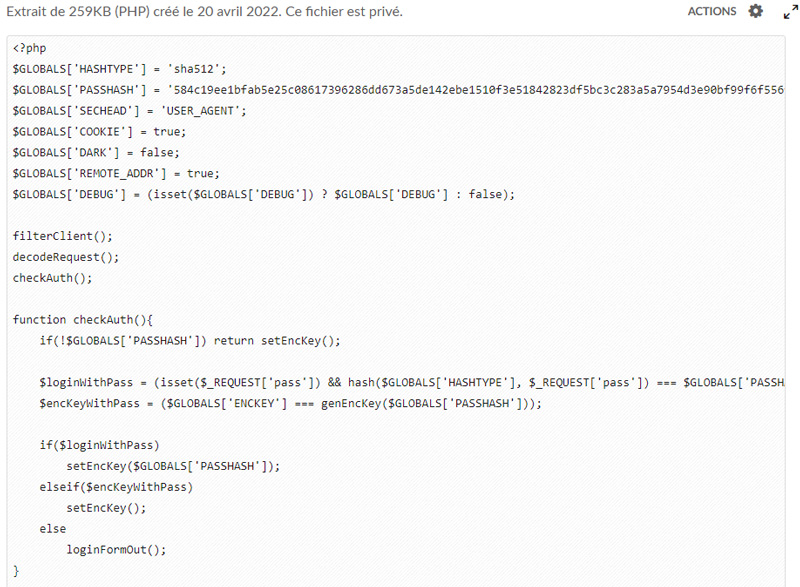

En ouvrant ces fichiers, on constate que le contenu est malicieux, c’est-à-dire que le code est malveillant vis-à-vis de la sécurité WordPress, voici un aperçu :

Pour résumer, il s’agit d’un code qui permet d’ouvrir une porte au pirate pour déposer sur le serveur n’importe quel fichier.

Une question se pose alors : Comment il(s) a/ont pu avoir le mot de passe du Backoffice ?

Un piratage d’envergure

En regardant de plus près les projets que nous avons en cours, nous avons vite trouvé que le symptôme est présent sur de nombreux sites.

Tous ont été attaqués à la même date, avec chacun une IP différente. Le seul point commun de tous ces sites, c’est que ce sont des sites WordPress. Tous les autres sites que nous avons en gestion, Drupal ou PrestaShop et d’autres CMS, sont épargnés.

Maintenant, il devient clair que c’est une attaque d’envergure qui cible spécifiquement les sites WordPress, et on ne doit pas être les seuls à être affectés.

Étant donné le nombre de sites, il est aussi clair que c’est une attaque automatisée.

Exploitation d’une vulnérabilité WordPress

À présent que le mode opératoire a été établis, et que nous avons écarté une éventuelle fuite de données des mots de passe, nous allons maintenant mettre en place un plan d’action.

Il s’agit donc d’une faille WordPress qui a été exploitée pour réaliser une attaque de masse, silencieuse.

Pourquoi silencieuse ? Car le but de ces pirates est de rester discrets afin d’infecter le plus de sites possibles, pour les utiliser plus tard, d’ici à quelques mois.

Les pirates n’ont pas d’intérêt particulier de pirater ces sites vitrines, il n’y a pas de données sensibles dans ces sites. Ils veulent avoir la main sur les ressources d’hébergement dans le but de les exploiter pour faire du Fishing de masse (ou équivalent). Ils ont donc tout intérêt à rester discrets et que le site reste en fonctionnement.

Quand les pirates ont à disposition des milliers de sites comme ça, ils pourraient les utiliser aussi pour faire une attaque DDoS. Dans beaucoup de cas, les pirates monétisent ce genre de services.

Quelles sont les conséquences pour un site piraté de cette façon ?

Les répercussions ne sont pas immédiates. Il se peut même que vous ne vous en rendiez jamais compte, jusqu’à ce que ça soit trop tard.

Mais à moyen terme, il peut y avoir plusieurs conséquences :

La vitesse de chargement de votre site va devenir lente

Quand votre serveur va être utilisé à autre chose que le fonctionnement de votre site Web, la vitesse de chargement va devenir lente. Et comme vous le savez surement, Google accorde de plus en plus d’importance à la vitesse de chargement de site. Vous allez perdre votre positionnement dans les résultats de Google.

Vous allez vouloir augmenter la puissance de votre serveur, qui va vous couter plus cher, ce qui est un manque à gagner pour vous.

Blacklistage de votre site par Google

Si votre site est exploité pour envoyer du Spam ou pour du Fishing, Google risque fort de le détecter et de blacklister votre site pour activité illicite, et là vous risquez carrément de disparaitre des résultats de recherches Google. Plus aucun client ne va vous trouver sur Google.

Quelles sont les solutions pour protéger un site WordPress ?

Avant tout, il faut mettre à jour WordPress et ses plugins aux dernières versions.

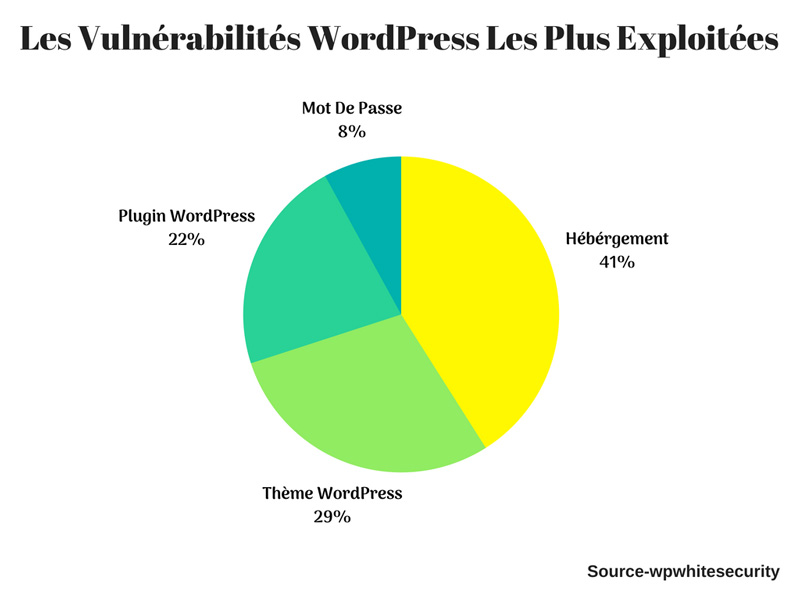

D’après une récente étude de Wpwhitesecurity: 92% des vulnérabilités exploitées sont liées à une faille de WordPress et ses plugins ou à une faille de l’hébergement. Et seuls 8% sont dus à un défaut de mot de passe. Donc la majorité des infections sont perpétrées à cause de failles dans le système.

Un site WordPress, avec de nombreux plugins, peut devenir très complexe à maintenir, et les failles peuvent devenir nombreuses. Il faut donc toujours mettre à jour WordPress et ses plugins aux dernières versions.

C’est la même chose pour le serveur d’hébergement : il faut que ses composants logiciels soient toujours à jour.

Vous gagnerez non seulement en performances, mais vous éliminerez 92% des risques de piratages (enfin une bonne partie du moins).

Ce que nous avons fait pour la sécurité WordPress des sites de nos clients

Nous ne pouvons pas divulguer ici ce que nous avons fait exactement pour sécuriser l’ensemble des sites qui ont été touchés, au risque de dévoiler nos méthodes aux pirates.

Mais ce que je peux vous dire c’est que grâce au fait que nos clients ont pris chez nous un contrat de maintenance annuel de site web, nous avons mis en place un système de monitoring efficace qui nous permet de détecter toutes intrusions suspicieuses. Nous sommes alors alertés à temps pour intervenir avant qu’il n’y ait des dégâts.

Dans nos contrats de maintenance annuels, nous proposons les services suivants :

- Mise à jour régulière de WordPress et ses Plugins.

- L’hébergement et l’infogérance de celui-ci ainsi que la mise à jour régulière de ses composants.

- Un système de sauvegarde complet et quotidien sur plusieurs supports.

- Un monitoring complet en temps réel des performances et de la disponibilité du site web.

- Nous vous faisons un rapport mensuel des interventions faites.

- Une garantie de remise en service en 24h, même en cas de perte totale des données.

Avec une offre aussi complète, vous aurez la garantie que 99% des risques d’indisponibilité sont éliminés, et comme le risque zéro n’existe pas, nous avons pris nos dispositions pour avoir une copie récente de toutes vos données que nous remettre en service sous 24h ou moins.

Besoin d’un contrat de maintenance pour votre site Web pour sécuriser vos affaires ?

Sécuriser mon site web et mes affaires

Pourquoi recourir à un service de maintenance ?

Que ce soit avec nous, ou un autre prestataire, nous vous conseillons vivement de prendre ce genre de service pour sécuriser vos affaires.

Selon un rapport de Patchstack, en 2021, WordPress a connu une hausse de +150% des vulnérabilités, cette tendance n’est pas propre à WordPress mais c’est le cas aussi pour tous les CMS.

Donc, si vous avez un site Web et que vous ne pouvez pas vous permettre qu’il soit indisponible, il est recommandé de recourir à des Agence Web WordPress pour maintenir votre site Internet au meilleur de ses performances.

La question qui se pose n’est pas combien va couter ce genre de prestation, mais quel sera le coût de ne pas recourir à ce genre de prestation ? et de risquer de vous faire hacker ?

Besoin de l’aide de notre équipe d’experts ?

Autres articles sur le même sujet :

- Comment assurer la sécurité de votre site Web ?

- Les 14 meilleurs scanners de sécurité WordPress pour détecter les codes malveillants et les hacks

- Comment protéger votre site WordPress des attaques par force brute : étape par étape

- 10 Bonnes pratiques pour protéger votre site web WordPress

- Comment protéger votre site web contre les hacks

ExcellentBasée sur 22 avis

pierre lenfantAurone est un agence web comme on n'en fait plus ! Très réactive, d'une grande souplesse dans le travail et toujours à la pointe de la technologie, vous pouvez compter sur de vrais pros pour tous vos projets web !

pierre lenfantAurone est un agence web comme on n'en fait plus ! Très réactive, d'une grande souplesse dans le travail et toujours à la pointe de la technologie, vous pouvez compter sur de vrais pros pour tous vos projets web ! Sami Yassine TurkiJ'ai eu un plaisir à travailler, en tant que secrétaire général de l'association Lina Ben Mhenni, avec l'agence AURONE qui a assuré avec beaucoup de professionnalisme le développement de notre site web.

Sami Yassine TurkiJ'ai eu un plaisir à travailler, en tant que secrétaire général de l'association Lina Ben Mhenni, avec l'agence AURONE qui a assuré avec beaucoup de professionnalisme le développement de notre site web. Gwladys LavergneRéactifs, attentifs, et très compétents nous sommes ravies de travailler avec Aurone qui sait parfaitement répondre à nos attentes que ce soit en terme de design graphique ou bien dans leurs compétences techniques ! Je recommande vivement leur accompagnement !

Gwladys LavergneRéactifs, attentifs, et très compétents nous sommes ravies de travailler avec Aurone qui sait parfaitement répondre à nos attentes que ce soit en terme de design graphique ou bien dans leurs compétences techniques ! Je recommande vivement leur accompagnement ! Perrine AmalAurone est une entreprise humaine, réactive et efficace. Travaux réalisés rapidement et avec célérité. Je recommande vivement et espère poursuivre cette collaboration à l'avenir.

Perrine AmalAurone est une entreprise humaine, réactive et efficace. Travaux réalisés rapidement et avec célérité. Je recommande vivement et espère poursuivre cette collaboration à l'avenir. Stephanie WillmanNous travaillons avec Aurone dans le cadre de notre travail depuis 2016 et en sommes ravies. Au début nous avons commencer à solliciter leurs services pour un projet en Tunisie, et la qualité de leur travail a fait que nous sollicitons Aurone même pour des services dans d'autres pays. L'équipe est dynamique, créative, réactive et enthousiaste. Ils ont toujours bien compris nos besoins pour nos diverses et complexes présences web, et font de leur mieux pour y répondre. Plateformes web, ateliers de formation sur les plateformes, vidéos tutoriels, et conception graphique de divers produits ne sont que quelques uns des excellentes services fournies par Aurone. La qualité technique des prestations web sont top et nous recevons toujours de bons conseils que ce soit au niveau technique que graphique. Nous les recommandons fortement.

Stephanie WillmanNous travaillons avec Aurone dans le cadre de notre travail depuis 2016 et en sommes ravies. Au début nous avons commencer à solliciter leurs services pour un projet en Tunisie, et la qualité de leur travail a fait que nous sollicitons Aurone même pour des services dans d'autres pays. L'équipe est dynamique, créative, réactive et enthousiaste. Ils ont toujours bien compris nos besoins pour nos diverses et complexes présences web, et font de leur mieux pour y répondre. Plateformes web, ateliers de formation sur les plateformes, vidéos tutoriels, et conception graphique de divers produits ne sont que quelques uns des excellentes services fournies par Aurone. La qualité technique des prestations web sont top et nous recevons toujours de bons conseils que ce soit au niveau technique que graphique. Nous les recommandons fortement. Raphaël GianassoPour vos projets e-commerce et marketing digital, les collaborateurs d'Aurone font preuve d'écoute, d'expérience, de disponibilité et de réactivité. Une équipe sur laquelle on peut compter et pour laquelle la satisfaction du client est primordiale

Raphaël GianassoPour vos projets e-commerce et marketing digital, les collaborateurs d'Aurone font preuve d'écoute, d'expérience, de disponibilité et de réactivité. Une équipe sur laquelle on peut compter et pour laquelle la satisfaction du client est primordiale Samuel DechometsJ'ai trouvé chez Aurone tout ce que l'on peut attendre d'une bonne agence web : qualité, réactivité, souplesse, pertinence... Bravo et merci

Samuel DechometsJ'ai trouvé chez Aurone tout ce que l'on peut attendre d'une bonne agence web : qualité, réactivité, souplesse, pertinence... Bravo et merci Karim DjebbarL'ensemble de notre réseau a travaillé pendant plusieurs années avec l'agence Aurone. Quelques réglages ont été nécessaires au début de notre partenariat à l'époque. La qualité a rapidement été au rendez-vous. Les équipes ont travaillé de façon très professionnelle, et adaptée aux exigences de la clientèle française avec qui nous les avons rapidement mis en relation. Beaucoup d'agilité de la part de son fondateur. Merci pour ces belles années !

Karim DjebbarL'ensemble de notre réseau a travaillé pendant plusieurs années avec l'agence Aurone. Quelques réglages ont été nécessaires au début de notre partenariat à l'époque. La qualité a rapidement été au rendez-vous. Les équipes ont travaillé de façon très professionnelle, et adaptée aux exigences de la clientèle française avec qui nous les avons rapidement mis en relation. Beaucoup d'agilité de la part de son fondateur. Merci pour ces belles années !

27 Avenue Taieb Mhiri

Immeuble Yasmina, bureau 17

2080 Ariana, Tunis, Tunisie

+216 22 774 450

Centre d'affaires TODA 2

Rue du Rhin Napoléon

67100 Strasbourg, France

+33 9 80 80 10 18

Rue du Port Franc, 2A

1003 Lausanne

Suisse

Avenue Mutsaard, 41

1020 Bruxelles

Belgique

+32 2 588 07 54